Jian Zheng, Huawei Huang*, Zibin Zheng, Song Guo, “Adaptive Double-Spending Attacks on PoW-based Blockchains”, IEEE Transactions on Dependable and Secure Computing (TDSC), 2023.

近日,HuangLab 一篇区块链新型“双花攻击”的论文被期刊 IEEE Transactions on Dependable and Secure Computing (TDSC) 接收,该期刊是网络与信息安全领域 CCF-A 类期刊。

论文下载地址:https://www.researchgate.net/publication/369982091_Adaptive_Double-Spending_Attacks_on_PoW-based_Blockchains

本论文简介如下。

一、研究背景与动机

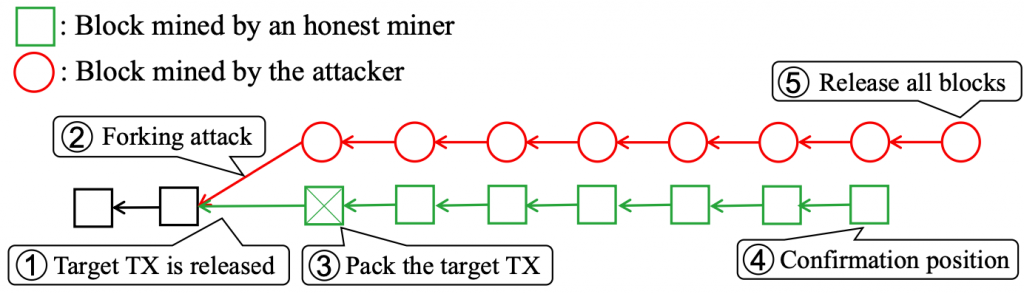

工作量证明(Proof-of-Work,PoW)是当前应用最为广泛的区块链公链共识,双花攻击则是PoW区块链面临的经典安全性挑战 [1]。以比特币为代表的PoW 区块链使用最长链原则判断主链。交易方通过交易上链后等待主链继续生成数个区块,以保证交易的安全性,因为在PoW区块链中以小于50%的算力持续生成一条比主链更长的分叉是非常困难的。而双花攻击的基础步骤是:攻击者首先向受害者发起一笔交易,然后生成并隐藏一条比主链更长的分支;当受害者认为交易已经在主链上完成时,攻击者释放隐藏的分支替代当前主链,实现对受害者交易的回滚,达成一笔交易的“双花”。

尽管已经有很多研究讨论了双花攻击及其它各种分叉攻击变种的威胁和防御手段 [2-4],我们发现在特定条件下攻击者仍然可以利用双花攻击对 PoW 区块链的安全性产生威胁。

本文展示了我们提出的两种双花攻击的变种——自适应双花攻击(Adaptive DSA)和强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA),旨在帮助 PoW 区块链社区对双花攻击威胁进行更好的分析与防范。

二、本文贡献

- 本文提出了自适应双花攻击(Adaptive DSA),通过随机动态变化(Stochastic Dynamic Programming)的办法,分析了攻击者对不同目标价值的交易可能采取的收益最大化策略。

- 本文提出了强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA),考虑了攻击者利用区块链网络特征迷惑误导诚实矿工时,可能采取的收益最大化策略。

- 本文通过代码模拟上述两种双花攻击,分析攻击者可能采取的攻击策略。实验表明,攻击者在使用本文提出的双花攻击方法可以将发动双花攻击的算力降低到远小于50%,在攻击者最理想的情况下仅需要全网5%的算力就可以保证期望收益为正。

三、提出的新型双花攻击的简介

1. 核心思想

虽然攻击者在算力少于50%时,难以持续生成比主链更长的支链,但受害者往往只会等待数个区块,也就是说攻击者在短时间内生成一条比主链更长的分支即可实现双花攻击。攻击者的收益包括生成受害者交易的金额和区块的出块奖励,那么攻击者可以根据受害者交易金额和当前隐藏分支出块情况进行动态决策,即自适应双花攻击(Adaptive DSA)。攻击者还可以更进一步,通过人为提前释放部分隐藏分支来分散诚实节点算力,即强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA)。

2. 攻击流程

2.1. 自适应双花攻击(Adaptive DSA)

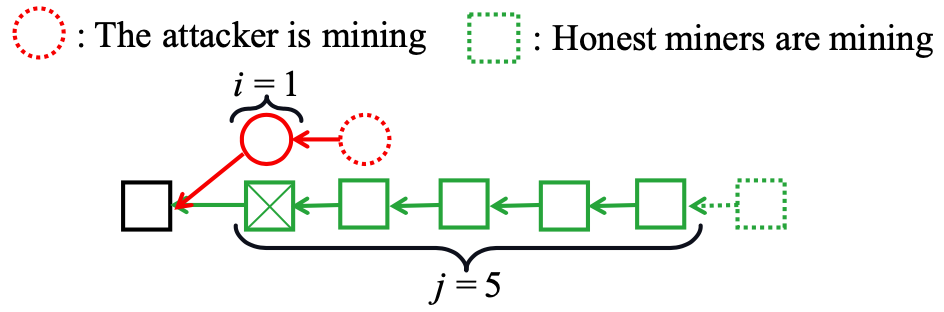

在自适应双花攻击中,攻击者根据目标交易金额b、隐藏分支当前区块数量i、主链当前区块数量j进行动态决策:继续攻击or放弃攻击。

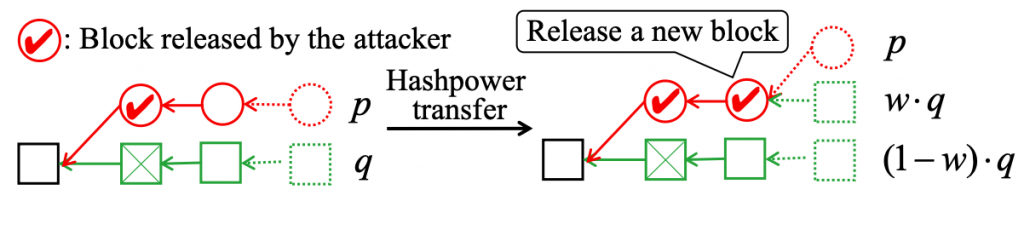

2.2. 强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA)

强化自适应双花攻击是在自适应双花攻击的基础上,进一步考虑攻击者可以利用网络特征分散诚实矿工的算力。如图3所示,当攻击者占据全网算力比例为p,诚实矿工占据全网算力比例为q时,攻击者释放与主链等长分支,将会有部分诚实矿工被误导,选择跟随在攻击者的分支上继续进行挖矿,从而间接地加强了攻击者的算力,使双花攻击的算力比例阈值进一步降低。

四、实验结果

实验设置:本文使用 C++ 语言进行了文中两种双花攻击——自适应双花攻击(Adaptive DSA)和强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA)的simulation实验。我们使用了经典PoW区块链Bitcoin作为实验环境的相关参数设定参照。

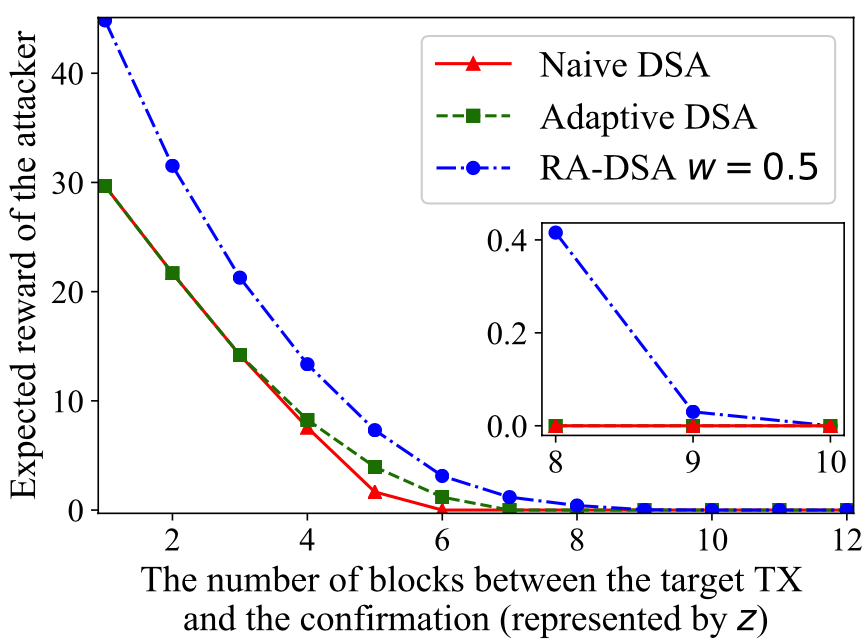

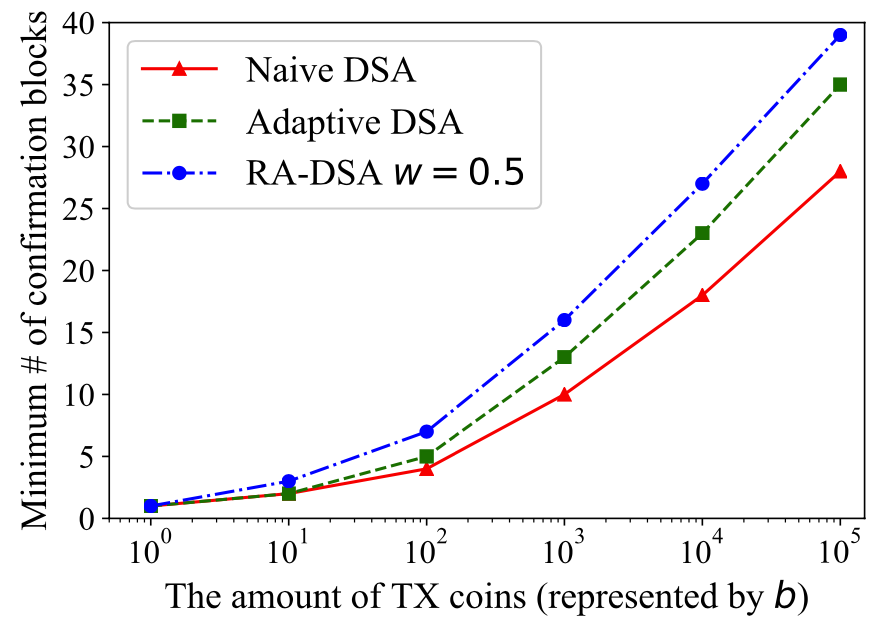

主要实验结果:我们首先测试了确认区块数量与攻击者收益的关系。如图4所示,对一笔价值200btc的交易,常规的6个确认区块只能对抗通常的双花攻击,并不能有效防御本文提出的两种双花攻击。图5展示了对于不同交易金额,抵御本文攻击所需要的最小确认区块数量。

如图6所示,随着攻击者算力比例的增加,攻击者可以选择的交易逐渐增多。当攻击者算力比例超过30%时,选择对任意交易发动攻击都可以保证期望收益为正。

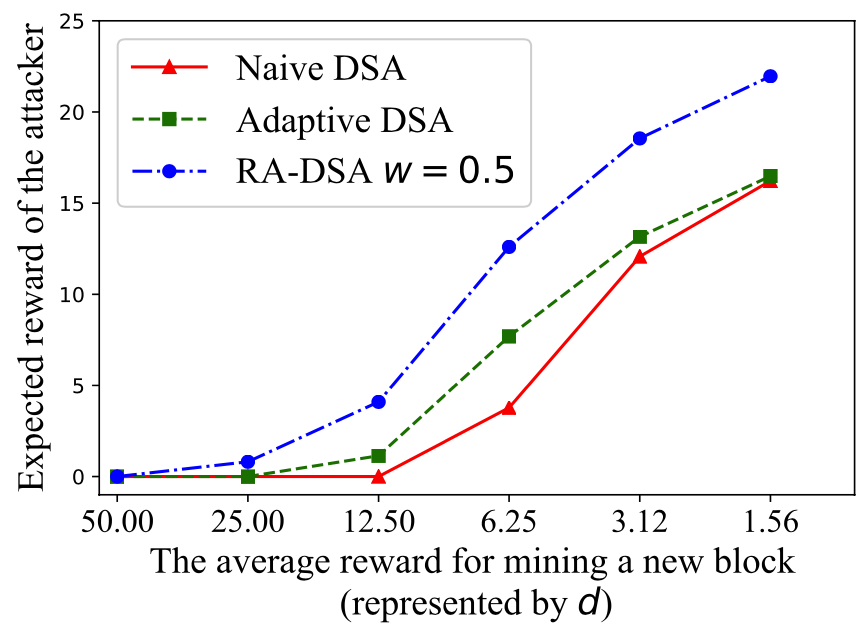

图7展示了对于同样的交易金额,攻击者收益随出块奖励的减少而增加。结果表明,除了随着比特币等PoW区块链逐渐降低出块奖励,采用本文攻击方法的攻击者的收益将逐渐提高,这意味着本文提出的自适应双花攻击(Adaptive DSA)和强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA)将会对PoW区块链产生越来越大的威胁。

五、本文总结

本文提出了两种针对PoW区块链的双花攻击——自适应双花攻击(Adaptive DSA)和强化自适应双花攻击(Reinforcement Adaptive DSA,RA-DSA),旨在帮助 PoW 区块链社区对双花攻击威胁进行更好的分析与防范。攻击者在使用本文提出的双花攻击时,会对PoW 区块链的安全性造成严重威胁。实验表明,攻击者在使用本文提出的新型双花攻击的方法可以将发动双花攻击的算力降低到远小于50%。

参考文献

[1] Nakamoto S, Bitcoin A. A peer-to-peer electronic cash system[J]. Bitcoin.–URL: https://bitcoin. org/bitcoin. pdf, 2008, 4(2).

[2] Garay J, Kiayias A, Leonardos N. The bitcoin backbone protocol: Analysis and applications[C]//Advances in Cryptology-EUROCRYPT 2015: 34th Annual International Conference on the Theory and Applications of Cryptographic Techniques, Sofia, Bulgaria, April 26-30, 2015, Proceedings, Part II. Berlin, Heidelberg: Springer Berlin Heidelberg, 2015: 281-310.

[3] Eyal I, Sirer E G. Majority is not enough: Bitcoin mining is vulnerable[J]. Communications of the ACM, 2018, 61(7): 95-102.

[4] Nayak K, Kumar S, Miller A, et al. Stubborn mining: Generalizing selfish mining and combining with an eclipse attack[C]//2016 IEEE European Symposium on Security and Privacy (EuroS&P). IEEE, 2016: 305-320.